Los móviles son cada vez más buscados por los ciberdelincuentes que buscan quedarse con los datos de sus víctimas y cometer todo tipo de delitos

Muchas personas pueden olvidar su billetera al salir de sus casas, pero casi nadie deja su celular, que ocupa un lugar central en sus vidas. Sin embargo, el hecho de que el dinero se quede en casa no significa que sea más seguro.

De hecho, hoy en día gran parte de la vida cotidiana ocurre en el teléfono, incluso el manejo del dinero. esto yo lo convierte en un objetivo muy atractivo para los atacantes que utilizan software malicioso (malware) e ingeniería social para comprometer los dispositivos.

Su objetivo es mantener los datos confidencialeses decir, las que les permiten acceder a la banca desde casa, billeteras digitales y otras aplicaciones financieras. Y robar todos los fondos que puedan.

¿Cuáles son las billeteras más atacadas?

A la hora de hablar de las aplicaciones financieras más atacadas, la Unidad Fiscal Especializada en Ciberdelincuencia (UFECI) asegura iProUP eso hubo un aumento del 400% en las quejas:

- Mercado Libre y Mercado Pago fueron las principales plataformas afectadas

- Así superó a WhatsApp, Facebook e Instagram

Desde el organismo indican que También se detectaron accesos a otras apps financieras (como Paypal), intercambios de criptomonedas (Ripio o Buenbit) y plataformas de juego (Estación de juegos) que tienen una tarjeta de crédito asociada.

“Es lógico que tengamos más quejas porque la gente recurrió masivamente al uso de monederos electrónicos. Además, antes de la pandemia solo había uno y ahora muchos más”, apunta a iProUP Horacio Azzolin, titular de la UFECI.

Según el fiscal, “el los ladrones van donde esta el dinero: antes estaba en las billeteras, ahora en los teléfonos. Lo que está pasando con los robos es la otra cara del beneficio y la comodidad de tener dinero en el celular”.

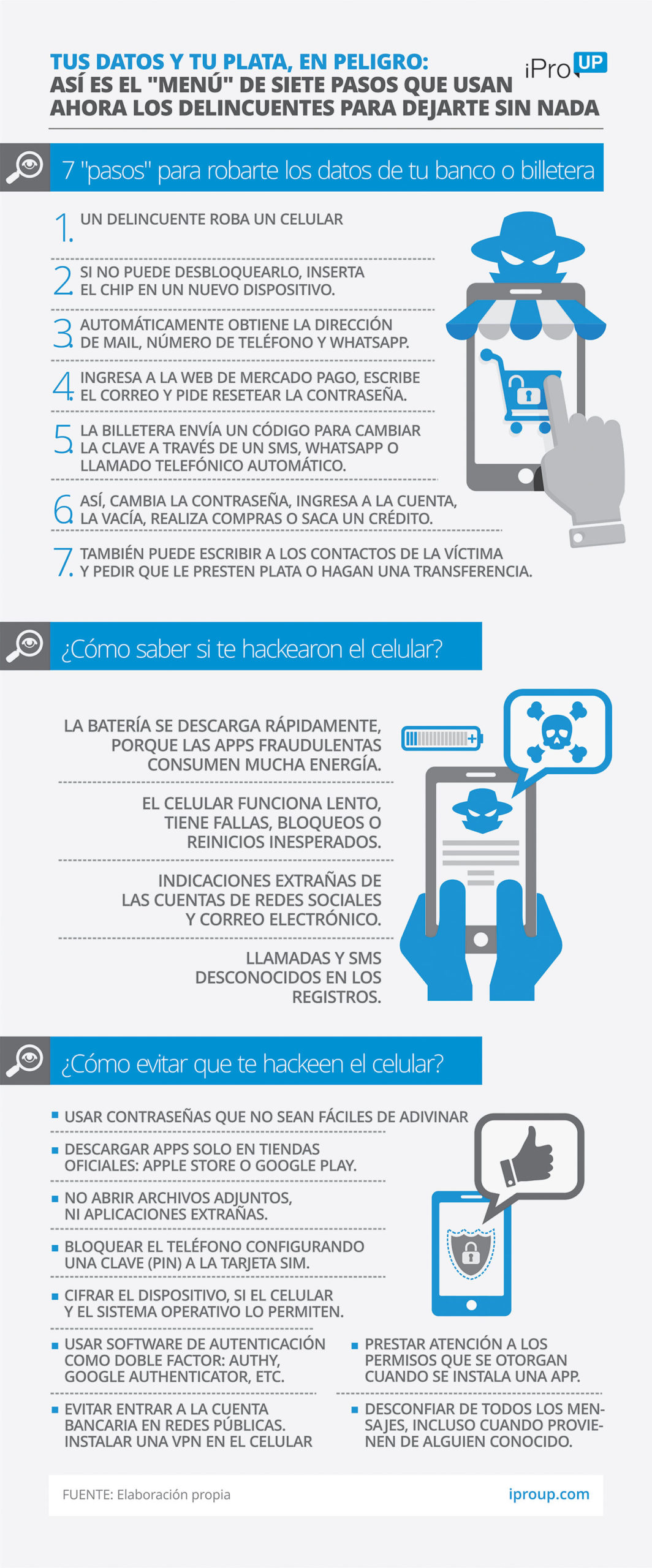

sugiere instalar autenticación de doble factor (2FA) para evitar la maniobra principal de robo en mercado pagoque se describe a continuación:

- Un delincuente roba un teléfono celular

- Si no puede desbloquearlo, inserte el chip en un nuevo dispositivo

- Obtiene automáticamente la dirección de correo electrónico, número de teléfono y WhatsApp

- Ingresa al sitio web de Mercado Pago, escribe el correo electrónico y solicita restablecer la contraseña

- La billetera envía un código para cambiar la clave a través de un SMS, WhatsApp o llamada telefónica automática

- Así, cambia la contraseña, entra en la cuenta, vacíala, realiza compras o saca un crédito

- También puedes escribir a los contactos de la víctima y pedirles que te presten dinero o que te hagan una transferencia

Del unicornio indicar que “cualquier intento de iniciar sesión en una cuenta de Mercado Pago desde un nuevo dispositivo requiere autenticación de dos factores. aunque un mensaje de texto a la línea telefónica puede actuar como un segundo factor de autenticación, es necesario -sin excepción- pasar el primer nivel: contraseña para ingresar a la app a través de reconocimiento facial, código numérico o huella dactilar o validación por correo electrónico”.

Y añaden: “Como medida adicional, el usuario de Mercado Pago puede configurar como segundo factor de autenticaciónen lugar del SMS, la contraseña de un solo uso (Contraseña de un solo uso)“.

Sin embargo, en los casos en que el teléfono se puede desbloquear, se puede acceder al correo electrónico. Jorge Nieves, Director de Innovación de Vortex, señala a iProUP eso No cambiar la contraseña del correo de voz conlleva un riesgo adicional. Es que los delincuentes no contestan el teléfono, pero se registra el código para modificar la contraseña en un mensaje

“Estos son factores de autenticación doble que comparten muchas billeteras.e incluso aplicaciones bancarias, no necesariamente tienen que ver con vulnerabilidades de seguridadpero con el hecho de que el usuario no bloqueó su cuenta, cambió rápidamente su contraseña, actualizó sus datos o generó una nueva contraseña de correo de voz”, agrega Nieves.

Mercado Pago fue la billetera que más creció en ataques recibidos

Pero no todas las aplicaciones financieras funcionan igual. Lucas Paus, Director de Seguridad de la Información de MODOexplicar a iProUP eso, antes del robo del celular:

- La aplicación detecta que se está instalando en un nuevo dispositivo

- a través de la funcionalidad token duro obliga al usuario a realizar una nueva incorporación

- De esta forma, deberás pasar todas las validaciones de identidad (foto y comprobante de vida)

- Se verifican con la información de Renaper (para verificar que es la misma persona)

- También tendrás que responder preguntas de seguridad.

“MODO Es una billetera que se articula entre diferentes bancos y cada uno, por sí mismo, tiene sus propias medidas de seguridad. Además, Disponemos de aplicaciones que hacen control biométrico para confirmar que eres quien dices ser”, dice el gerente.

¿Cómo saber si el celular fue hackeado y prevenirlo?

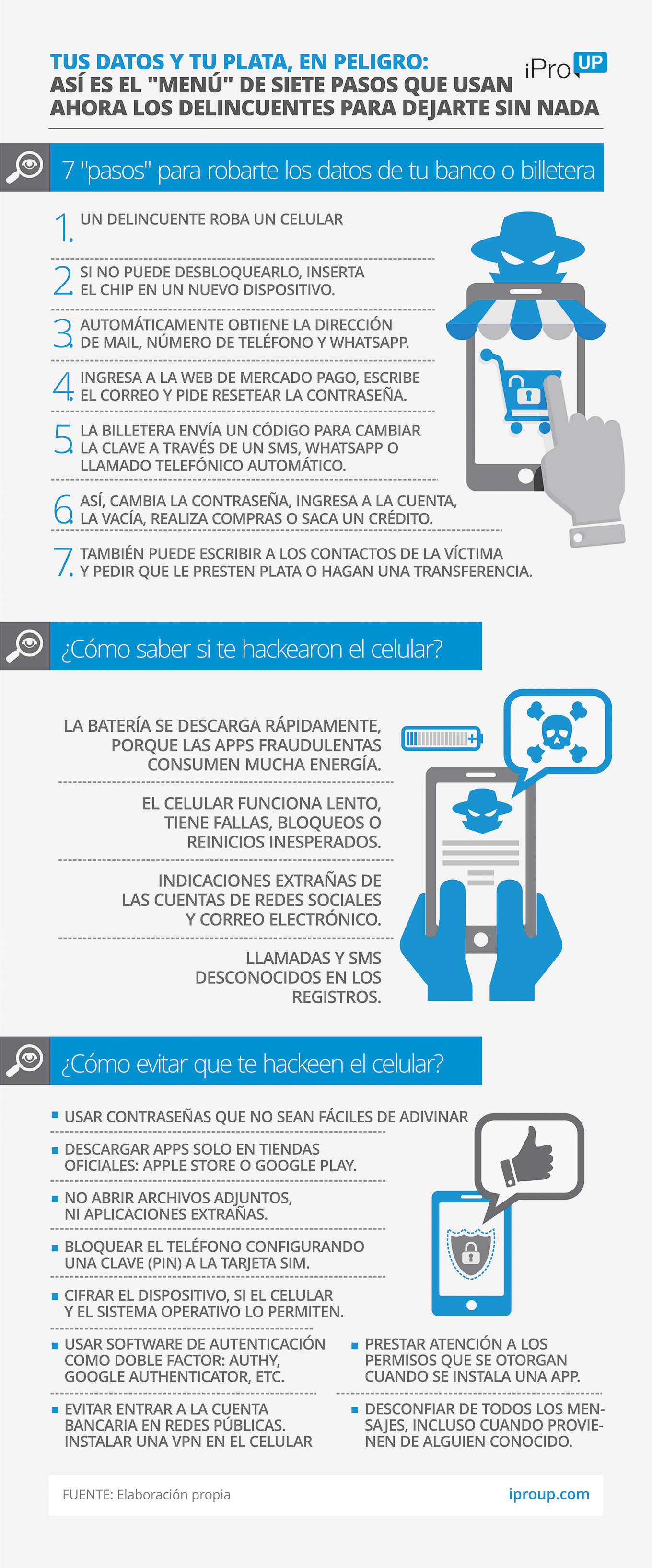

Según los datos proporcionados por Kaspersky Labs a iProUPel los indicios que nos permiten sospechar que el celular pudo haber sido hackeado son:

- La batería se agota rápidamente (las aplicaciones no autorizadas consumen mucha energía)

- El celular tiene fallas, lentitud, bloqueos o reinicios inesperados

- Movimientos raros en cuentas de redes sociales o correos electrónicos (solicitudes de restablecimiento de contraseña, ubicaciones de inicio de sesión inusuales o comprobaciones de registro de cuenta nueva)

- Llamadas y SMS desconocidos en los registros (pueden estar pinchando el teléfono o haciéndose pasar por la víctima para robar información de sus contactos)

Las medidas de seguridad pueden parecer bastante obvias, pero son clave para prevenir ataques. En ese sentido, los expertos recomiendan:

- Uso de contraseñas difíciles de adivinar

- Descargue aplicaciones solo de tiendas oficiales, como Apple Store o Google Play.

- No abra archivos adjuntos o aplicaciones extrañas.

- Bloquee el teléfono configurando una clave (PIN) en la tarjeta SIM

- Encriptar parcial o totalmente el dispositivo, si el modelo de celular y la versión del sistema operativo lo permiten

- No utilice SMS como factor de autenticación doble. En su lugar, utilice algún software de autenticación de contraseña como Google Authenticator

- Evita manejar información sensible o ingresar a la cuenta bancaria cuando estés conectado a redes públicas. Se recomienda instalar una VPN en el celular

- Preste atención a los permisos que se otorgan cuando se instala una aplicación

- Desconfía de todos los mensajes, incluso cuando vienen de alguien que conoces

Otro tipo de estafa frecuente es la acción psicológica: A través de la ingeniería social obtienen información personal de los usuarios y realizan engaños personalizados. Esta modalidad fue cobrando más fuerza y Abundan los casos de fraude resultantes del contacto telefónico por parte de un atacante que se hace pasar por el operador móvil, funcionario bancario o empleado de un organismo público.

Los expertos recomiendan no descargar aplicaciones de fuentes no reconocidas ni revelar datos confidenciales por correo electrónico, teléfono, redes sociales o WhatsApp

Emiliano Piscitelli, especialista en Ciberseguridad, señala a iProUP qué pasa tener en cuenta el Método PICOque él mismo diseñó y que define cuatro constantes a considerar:

- Pretexto: “El atacante nos contactará con una excusa que llamará nuestra atención y generará una emoción positiva, como un premio, una subvención o un descuento”

- Impostor: “Se presentará como persona, empresa u organismo reconocido para validar el pretexto”

- Contexto: “Se aprovechará de una situación sanitaria, económica, social, etc. concreta”

- Oportunidad:: “Ofrecerá una oportunidad ‘única’ e ‘increíble’, al tener que acceder a ella con urgencia y en un tiempo limitado”

El celular es el centro de la vida actual y trajo grandes soluciones, pero también nuevos riesgos. La prevención es la clave hacer de la tecnología un aliado y no la puerta para ser víctima de fraude.