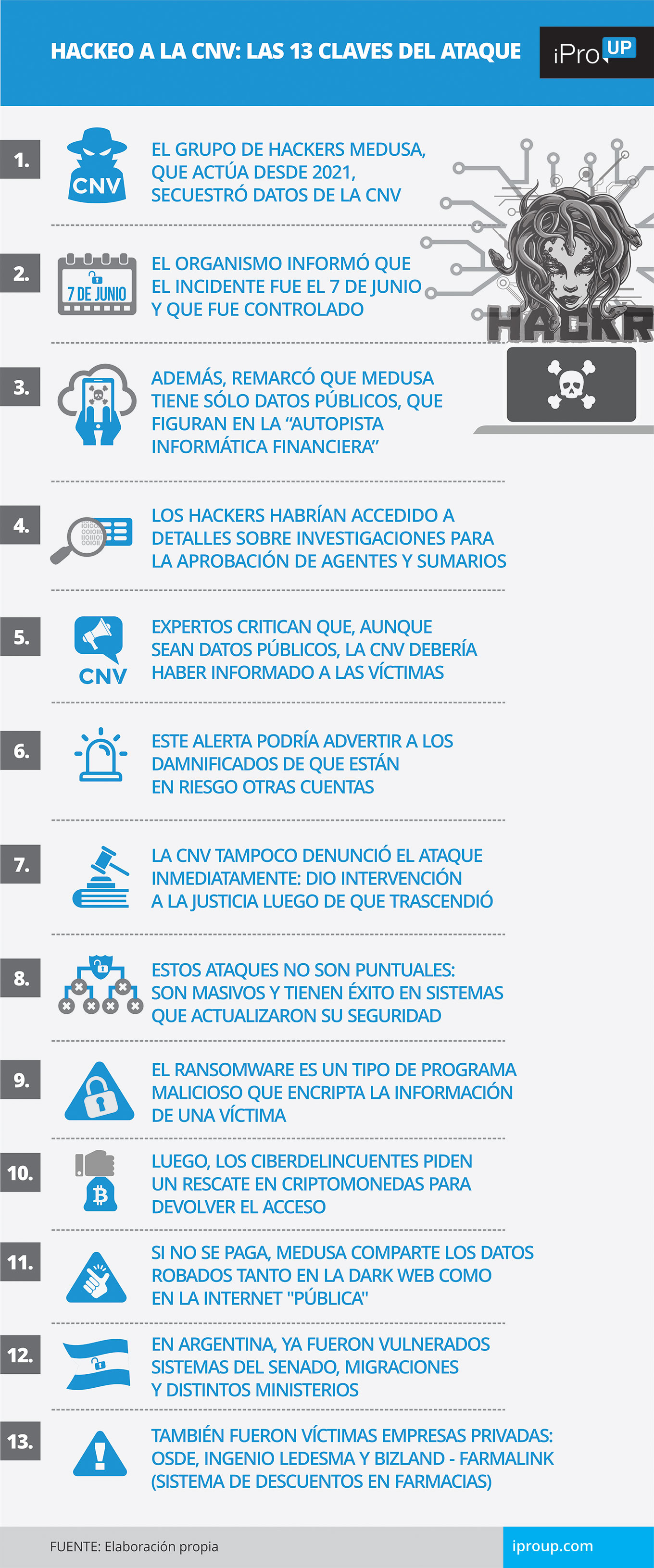

El grupo de hackers Medusa publicó un ataque a la CNV y la agencia dijo tenerlo bajo control, pero no había advertido a las víctimas

Los inversionistas argentinos sufrieron un susto este fin de semana: Trascendió que un grupo de hackers internacionales violó los sistemas de la Comisión Nacional de Valores (CNV)no porque este organismo tenga información sensible, sino porque deja demasiado cerca a los delincuentes de la Caja de Valores, que custodia y registra cada una de las inversiones del país.

Sin embargo, la Caja de Valores no tiene por qué correr ningún peligroen la medida que su departamento de TI mantiene actualizados sus sistemas de seguridad y todo su personal capacitado en medidas de ciberseguridad.

“Estos” ramsomware “, como se denomina a los virus secuestradores de datos, atacan todo en masa, y solo obtienen resultados donde hubo descuidos“, aclara en diálogo con iProUP el abogado Ismael Lofeudo.

Durante la mañana de este domingo, el grupo Medusa subió el anuncio con la CNV como víctima a su sitio en la dark web. Allí afirma tener 1,5 TB de datos y solicita US$500.000 para no publicar la información. La agencia dice que aisló el ataque y está restaurando los datos. En lo que Medusa mostró había una archivo con contraseñasMala práctica para los informáticos.

¿En qué consistió el ataque de ransomware a la CNV?

“La Comisión Nacional de Valores (CNV) aisló y controló un ataque que fue detectado el miércoles 7 de junio. Fue realizado con un tipo de código malicioso del tipo Secuestro de datosconocido como Medusaque se había apoderado de equipos de cómputo y dejó las plataformas de la agencia fuera de línea“, según un comunicado oficial.

“El protocolo de actuación permitió aislar los equipos y toda la comunicación con el exterior para evitar la propagación de código malicioso. Luego se comenzó a trabajar en el restablecimiento paulatino de los servicios a fin de lograr la plena operación, que aún está en proceso”, indicó la CNV.

“La información tomada por los atacantes es pública que los regulados suben a la Autopista de Información Financiera, que es el principal canal de comunicación que mantiene la CNV con sus regulados”, afirma.

“Las emisiones y demás trámites iniciados por los regulados se van aprobando de acuerdo a las necesidades de cada requerimiento”, aclara. Y advierte que “la CNV presentará una denuncia penal ante los tribunales para investigar el origen y responsabilidades del atentado”, advierte.

Qué peligros puede o no tener la información en manos de Medusa

Javier Casabal, de Adcap Grupo Financiero, reafirma que “la CNV no tiene información confidencial, ya que lo que incluye en la autopista financiera es todo público“.

Elena Alonso, de Broda Criteria, añade: “Estaría en manos de los hackers información de los sumarios y otro tipo de investigaciones de la CNVasí como agentes que cuenten con registros, empresas que coticen en Bolsa y calificaciones de asesores”, según se desprende de la información publicada por la propia Medusa.

La abogada especialista en temas informáticos Bárbara Peñaloza criticó que La CNV no publicó el ataque ni informó a las víctimas hasta que la propia Medusa lo hizo público..

“El ataque no debería haber sido informado por la persona que comete el ransomware, sino por la víctima.para que los titulares de los datos personales vulnerados tomen precauciones”, enfatiza.

“El CNV tiene que comunicar la información en manos de hackerslos sistemas violados, comunicarse con cada personapara que tomen alguna precaución, y con las empresas, para que aseguren sus cuentas en bancos y otros que puedan ser hackeados usando los datos que ahora tienen los hackers”, remarca Lofeudo.

Expertos critican que la CNV solo dio una instrucción a la Justicia cuando salió a la luz el hackeo

¿Qué responsabilidad tiene la CNV en el ataque del ransomware?

Lofeudo apunta a la gestión de la ciberseguridad de la CNV. “Una semana te olvidas de actualizar el sistema de seguridad y el cuerpo queda vulnerable“, recordar.

Y Peñaloza también destaca que “el ataque hay que prevenirlo con sistemas robustos de ciberseguridad y formación a los usuarios de los sistemas informáticos del organismo, porque el malware entra por error humano. Cualquier empleado que reciba un correo sospechoso y lo abra puede provocar un incidente grave“.

La responsabilidad de la CNV se duplica tras el atentado,pagPorque los funcionarios que la dirigen están obligados a denunciar los delitos que se cometen y de los que toman conocimiento.

El ataque malicioso a los sistemas informáticos no es un delito tipificado en el Código Penal argentino, pero sí lo están otros tres delitos. que ocurren concomitantemente, Lofeudo y Peñaloza coinciden: acceso indebido a los sistemas, daño informático y extorsión.

La denuncia debe hacerse ante el fiscal Horacio Azzolin, titular de la Unidad Fiscal Especializada en Delitos Cibernéticos (UFECI), precisa Lofeudo.

La Ley de Datos Personales vigente aún no obliga a las entidades públicos o privados cuyos sistemas son violados para informar a las víctimas, y el proyecto para actualizar ese estándar está estancado. En la Unión Europea, las instituciones deben informar en un plazo no mayor a 72 horas y, de lo contrario, están sujetas a multas millonarias.

La agencia aseguró que los datos comprometidos son públicos

Quiénes fueron víctimas del ransomware en Argentina

En ese marco, en Argentina entre 2019 y lo que va de 2023 Las siguientes 40 entidades ya han sido cobradassegún un informe publicado por Marcela Pallero:

- 4 de agosto de 2019: Policia Federal

- 25 de noviembre de 2019: poder judicial san luis

- 20 de julio de 2020: Corte Suprema Buenos Aires, Ministerio de Salud San Luis y Telecom

- 4 de septiembre de 2020: migraciones

- 15 de noviembre de 2020: Cencosud y tarjetas de pago

- 20 de noviembre de 2020: Caminos de la Sierra, Córdoba

- 12 de octubre de 2021: Megaincidente Registro Nacional de las Personas – Ministerio de Salud

- 19 de noviembre de 2021: Ministerio Público de Buenos Aires

- 11 de enero de 2022: Senado Nacional

- 10 de marzo de 2022: Mercado Libre y Globant

- 31 de marzo de 2022: Ingenio Azucarero Ledesma

- 3 de abril de 2022: Transportador de gas del sur

- 22 de abril de 2022: CONICET

- 31 de mayo de 2022: Grupo Clarín

- 27 de junio de 2022: OSDE

- 18 de julio de 2022: Hospital Pediátrico Garrahan

- 5 de agosto de 2022: justicia de cordoba

- 22 de agosto de 2022: Aceitera Gral Deheza

- 9 de septiembre de 2022: Legislatura de la Ciudad de Buenos Aires

- 21 de septiembre de 2022: Ministerio de Economía

- 14 de octubre de 2022: Poder Judicial de Santa Cruz

- 20 de octubre de 2022: aerolíneas argentinas

- 22 de octubre de 2022: Ministerio de Salud

- 29 de noviembre de 2022: ARSAT

- 2 de diciembre de 2022: cetrogar

- 3 de diciembre de 2022: INDEC

- 4 de diciembre de 2022: Clarín

- 7 de diciembre de 2022: rapipago

- 2 de enero de 2023: Poder Judicial de San Juan

- 16 de febrero de 2023: Grupo Albanesi (gas)

- 21 de febrero de 2023: El segundo seguro

- 10 de marzo de 2023: garbarina

- 4 de abril de 2023: Superintendencia de Seguros

- 20 de abril de 2023: ANMAT

- 1 de mayo de 2023: INTA

- 11 de mayo de 2023: tarjetas de crédito Córdoba, Salta y Tucumán (Bizland)

- 11 de mayo de 2023: sistema de descuento de farmacia (Farmalink)

- 29 de mayo de 2023: Canal de YouTube Senado de Mendoza

- 6 de junio de 2023: Hospital Castro Rendón

- 7 de junio de 2023: CNV

En el mundo, Los piratas informáticos han atacado empresas petroleras, aeronáuticas, casinos, organismos públicos, clínicas, escuelas e iglesias.

“La situación del ransomware es una gran preocupación para empresas y gobiernos de todo el mundo. A pesar de que la rentabilidad de este negocio criminal cayó de 2021 a 2022 -según un estudio de análisis de cadenapasó de US$766 millones a US$457 millones-, los ataques y las nuevas cepas van en aumento, según los informes.

“La situación es muy grave y todavía insisten en crear la historia clínica unificada o voto electrónico, informatizar más sistemas, cuando la administración está llena de incidentes ciberseguridad”, concluye Lofeudo.