Por acción u omisión, Big Tech también puede exponerlo a piratería y engaño. Las claves a tener en cuenta para evitar ser víctima

Internet es un campo minado. Cada vez que el usuario entra en el buscador, redes sociales o correo electrónico Puede ser víctima de una estafa. Otro aspecto preocupante es que ya no existen sitios más seguros que otros: los ciberdelincuentes también acechan en las bigtech, cuyos servicios utilizan a diario miles de millones de personas.

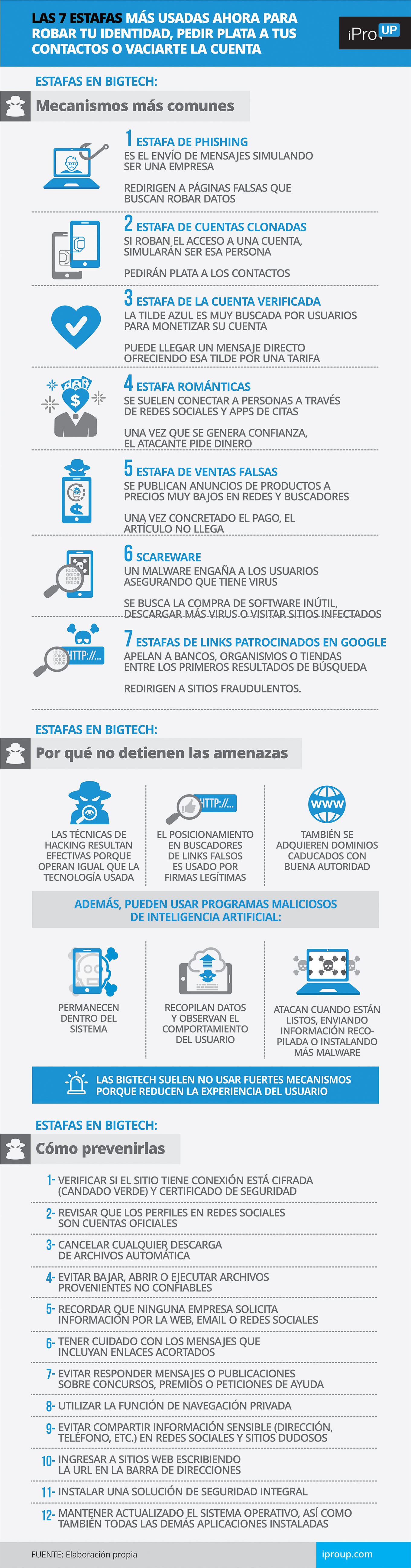

Estafas bigtech: cuáles son los mecanismos más comunes

Miguel Ángel Mendoza, Investigador de Seguridad Informática de ESET Latinoamérica, señala a iProUP que el amenazas dentro de Google, Instagram, Twitter y otras aplicaciones son similares. La lata más común resumido en cinco:

1. suplantación de identidad

El objetivo es engañar al usuario para robar información personal y credenciales de acceso. Un correo electrónico puede incluir un enlace falso para el restablecimiento de contraseña. Una vez que hace clic, se lo dirige a una página de inicio de sesión falsa, que recopilará sus credenciales y permitirá que los estafadores accedan a su cuenta.

Las estrategias más comunes evocan un sentido de urgencia.: correos electrónicos que afirman que un tercero inició sesión en su cuenta o que el usuario está en problemas por violar los derechos de autor y eso debería aclarar la situación. Para solucionarlo, tendrás que entrar en un enlace y rellenar un formulario.

Dario Opezzo, gerente regional de ventas de Palo Alto Networks, señala iProUP eso los ciberdelincuentes pueden usar algoritmos de aprendizaje para enviar correos electrónicos de phishing personalizados y creíblesmás difíciles de detectar y bloquear por los sistemas de seguridad.

Desde Kaspersky avisan iProUP eso los contenidos que se descargan al celular son otra puerta de entrada. El año pasado, la empresa bloqueó mensajes falsos en anuncios de lanzamientos de películas o juegos populares cuyo objetivo era sustraer credenciales, datos personales, tarjetas de crédito y contraseñas bancarias.

2. Ataque de cuentas clonadas

Una vez que los atacantes hayan clonado una cuenta, pretenderán ser esa persona y pedirán dinero a sus contactos, haciéndoles creer que tienes dificultades financieras.

“Con un poco de ingeniería social y suerte, muchas víctimas caen y pierden su dinero pensando que están ayudando a un amigo o familiarMendoza explica.

3. Estafa de cuenta verificada

El la marca de verificación azul es una oportunidad muy codiciada por usuarios con muchos seguidores, ya que les permite monetizar contenidos y conseguir más acuerdos con las marcas.

Ahí es donde los estafadores pueden ponerse en contacto a través de un mensaje directo que ofrece verificación por una tarifa.

4. estafas románticas

Aparte de las aplicaciones de citas.estos bulos se dan en las redes sociales: el estafador se gana la confianza de la víctima y puede pedir dinero con cualquier excusa.

5. vendedores dudosos

En buscadores y redes hay anuncios que ofrecer productos de alta calidad a precios bajísimos.

Cada vez se esconden más enlaces fraudulentos en los resultados patrocinados de Google

“Si te arriesgas a comprar, es posible que no lo recibas. Es una buena idea buscar reseñas en Google, pero tendremos que ser cuidado con las críticas falsasque suelen estar plagados de faltas de ortografía y lo intentarán contradecir las críticas negativas“, agrega Mendoza.

6. espantapájaros

Desde Kaspersky añaden los casos de espantapájarosprograma malicioso que engaña a los usuarios de computadoras para que visitar sitios web infectados con virus.

Pueden aparecer como ventanas emergentes, con advertencias legítimas de compañías antivirus que afirman que la computadora está infectada y lo invitará a hacer clic en botones que, en teoría, eliminan todas las amenazas. Suelen incluir:

- Logotipos de antivirus legítimos

- Captura de pantalla de archivos infectados

- Barra de progreso que indica que la PC está siendo escaneada

- Imágenes rojas intermitentes

- Mayúsculas y signos de exclamación para advertir que se actúe de inmediato

Por miedo, los usuarios comprar software inútil, descargar virus o visitar sitios infectados.

7. Enlaces patrocinados en Google

El enlaces patrocinados en google son los más visibles: se sitúan entre los primeros cuatro lugares en cualquier búsqueda.

Una práctica cada vez más común es anuncios falsos de un organismo público, banco o tienda onlinepero redireccionan a sitios fraudulentos.

Los mensajes haciéndose pasar por una organización (phishing) es uno de los ataques más comunes

Estafas de bigtech: por qué no detienen las amenazas

Según Mendoza, las empresas de tecnología invierten en medidas y prácticas de seguridad, aunque la Las técnicas de piratería son igualmente efectivas. porque funcionan de la misma manera que lo hace la tecnología.

Por ejemplo, existen mecanismos para aumentar las posibilidades de que un sitio web se coloque entre los primeros resultados buscarpero también se utilizan para posicionamiento orgánico o SEO.

“Una de esas técnicas es usar dominios vencidos que mantienen su antigua autoridad. Es decir, han sido referenciados con frecuencia por sitios importantes, como medios de comunicación, entidades gubernamentales o instituciones educativas, formando una red privada de blogs (PBN)”, señala Mendoza.

Dario Opezzo, Gerente Regional de Ventas de Palo Alto, comenta a iProUP que él el volumen de información crece exponencialmente así como las amenazas que se generan. Los creadores de malware cambian constantemente y ayude a los delincuentes a eludir las defensas estáticas, como los firewalls y los sistemas de detección perimetral.

El Malware impulsado por IA puede permanecer dentro de un sistema, recopilar datos y observar el comportamiento del usuario hasta que esté listo para lanzar otra fase de un ataque o enviar la información que ha recopilado con relativamente poco riesgo de detección.

“La IA se puede utilizar para identificar patrones que revelan debilidades en software o programas de seguridad, permitiendo explotar esos defectos recién descubiertos“, Agregar.

Los atacantes también aprovechan la inteligencia artificial para mejorar su efectividad

Emiliano Piscitelli, fundador y CEO de BeyGoo, asegura iProUP eso Instagram, Facebook y Twitter son las tres principales plataformas utilizado para el robo de identidad. Aunque estas empresas podrían mejorar su seguridad, poner más límites implicaría atacar su principal sustento: los usuarios.

“En BeyGoo hacemos precisamente eso: detectar suplantaciones en Instagram, Facebook o Twitter. Las grandes empresas tecnológicas no lo hacen porque cuanto más rápido se registre un usuario, mejor”.

Estafas en bigtech :cComo prevenirlos

Mendoza asegura que hay una conjunto de buenas prácticas para reducir el riesgo de ser estafadoaunque la primera y fundamental es que la los dispositivos y la conexión tienen mecanismos de protección necesario. Además, recomienda las siguientes medidas:

- Verificar si la conexión está encriptada usando HTTPS (representado como un candado verde en la barra de direcciones) y el sitio tiene un certificado de seguridad

- Verifique que los perfiles en las redes sociales que dicen ser de empresas o figuras de autoridad sean cuentas oficiales

- Cancelar cualquier descarga automática de archivos

- Evite descargar, abrir o ejecutar archivos de fuentes no confiables

- Recuerda eso ninguna institución solicita información sensible a través de la web, correo electrónico o redes sociales

- Tenga cuidado con los mensajes de correo electrónico, WhatsApp o redes sociales que incluyen enlaces acortados

- Evite responder a aquellos mensajes o publicaciones sobre concursos, premios o solicitudes de ayuda

- usar la función navegación privada Cuando sea necesario

- Evite compartir información sensible (dirección, teléfono, etc.) en redes sociales y sitios dudosos

- Ingrese a los sitios web escribiendo la URL en la barra de direcciones y no a través de los resultados de Google

- instalar un solución integral de seguridad proporcionado por una organización acreditada y mantenerlo actualizado

- Mantener el sistema operativo actualizadoasí como todas las demás aplicaciones instaladas

“En la mayoría de los casos hay un componente de error humano que contribuye al éxito de la estafa“, dice Opezzo, quien recomienda a los usuarios Infórmese e implemente buenas prácticas para prevenir ataques cada vez más sofisticados.